Ottobre è il Mese Europeo della Cybersecurity (ECSM), un’iniziativa dell’Unione Europea per promuovere la consapevolezza relativa ai rischi cibernetici.

In Linkspirit viviamo la sicurezza informatica come una missione, prima che un lavoro, e supportiamo con entusiasmo questa iniziativa con un percorso formativo sulla cybersecurity awareness.

Poiché nell’ultimo anno abbiamo assistito a numerosi attacchi informatici verso aziende ed enti pubblici, che sono scaturiti da un inconsapevole azione umana, in questo primo approfondimento dedichiamo la nostra attenzione agli attacchi di phishing.

COS’È IL PHISHING

Il phishing è una tecnica di attacco informatico molto diffusa già da diversi anni, la cui diffusione è sempre in crescita. Secondo il Verizon 2021 Data Breach Investigation Report, il phishing è stato utilizzato nel 36% dei data breach a livello mondiale, con una crescita del 25% rispetto all’anno scorso.

È una truffa realizzata tramite messaggi – e-mail, SMS, social network e, più di recente, WhatsApp – in cui viene utilizzata una falsa identità per portare a termine l’attacco, facendo leva sulla curiosità della vittima o simulando una situazione di urgenza.

La tecnica si basa su attività di ingegneria sociale, o social engineering, un’attività di manipolazione delle persone in cui l’attaccante sfrutta il comportamento che queste hanno in reazione agli stimoli mirati cui questo li sottopone.

L’obiettivo è quello di ingannare la vittima portandola a fornire informazioni, dati personali, finanziari o codici di accesso, fingendosi un ente o un interlocutore di cui la vittima si fida.

Secondo il report ENISA 2020, l’84% degli attacchi informatici si basa su attività di ingegneria sociale.

In questa prima guida al phishing andremo a vedere insieme:

ATTACCHI A STRASCICO

Il phishing a strascico è una delle modalità più frequenti di attacco ed è una tecnica molto simile alla pesca a strascico e punta sui grandi numeri.

L’attaccante invia migliaia di messaggi a destinatari diversi, con l’obiettivo che più persone possibili caschino nella sua truffa.

L’attacco non è mirato ad un bersaglio definito, non fa leva cioè su peculiarità di una specifica azienda, come rapporti commerciali esistenti, o di una specifica persona che vi lavora all’interno, sfruttando ad esempio i suoi interessi personali, paure, opinioni politiche, etc.

Un attacco di phishing ha comunque sempre un obiettivo specifico, come rubare credenziali di accesso, rubare dati, richiedere un riscatto, etc.

La tecnica dello spoofing

Tramite la tecnica dello spoofing, il mittente del messaggio (e-mail, SMS, WhatsApp o anche su social network) è contraffatto per simulare una provenienza “fidata” o verosimilmente affidabile.

In questo modo l’attaccante maschera la propria identità dietro a quella di un’entità nota, spesso conosciuta dalla vittima, per garantirsi un maggior livello di fiducia, che porta il destinatario a cadere con più facilità vittima della trappola.

PHISHING E MALWARE

La stragrande maggioranza delle e-mail di phishing contiene allegati o collegamenti malevoli (virus, malware, etc).

Il malware può essere diffuso:

- attraverso un file allegato all’e-mail stessa, in questo caso aprendo il file infetto viene attivato il software nel dispositivo

- attraverso un sito in cui la vittima viene portata tramite il click su un link all’interno del corpo del messaggio.

E ricordiamo che in caso di infezione di un dispositivo connesso alla rete aziendale, è probabile che il malware si propaghi dal singolo dispositivo all’intera rete. Nel 2020 ben il 74% delle organizzazioni ha riscontrato la diffusione di malware da un dipendente all’altro.

ALLEGATI E LINK MALEVOLI NELLE E-MAIL

Come riconoscere allegati e link malevoli nelle e-mail?

Un allegato malevolo solitamente ricade in una delle tre seguenti categorie:

- Un documento Office (Word, Excel, Power Point, etc), che molto probabilmente conterrà una macro

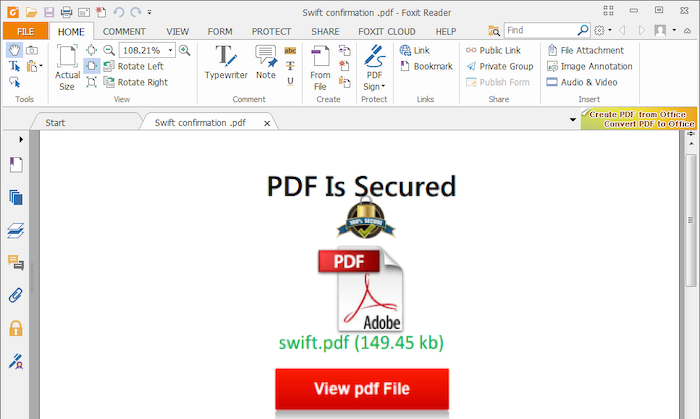

- Un documento in formato PDF, molto probabilmente conterrà un collegamento malevolo

- Un file eseguibile camuffato da documento da consultare, che molto probabilmente conterrà un virus.

Solitamente ha un nome che non desta attenzione (e.g. “fattura”), ma ha un’estensione particolare, ad esempio: fattura.js, fattura.hta, fattura.exe, fattura.lnk

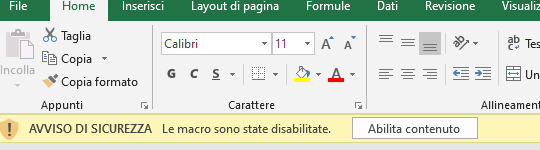

Cosa sono le macro?

Le macro di sono dei piccoli programmi contenuti all’interno di un documento Office (Word, Excel, Power Point, etc), sviluppati da chi crea il documento per estenderne le funzionalità.

Una macro può ad esempio essere sviluppata per calcolare una fattura o formattare un testo.

Come ogni software, le macro possono anche essere programmate per fini malevoli in modo che, aprendo il documento, l’utente attivi l’infezione della propria postazione e molto spesso la proliferazione di virus nell’intera rete aziendale.

Bloccare file infetti

L’avvio delle macro deve essere disabilitato per impostazione predefinita.

In questo modo, ogni volta che si apre un documento che contiene delle macro, Office le blocca, mostrando un messaggio.

Il personale deve essere formato ed addestrato a non abilitare mai macro contenute in documenti di provenienza non fidata.

Link malevoli

Un link all’interno di un’e-mail serve a reindirizzare un utente ad una pagina web tramite un click. Se l’utente clicca un link malevolo, viene indirizzato verso una pagina costruita ad-hoc dall’attaccante per veicolare software infetti oppure per esfiltrare informazioni riservate.

I link malevoli inseriti nelle e-mail sono progettati per stimolare la curiosità dell’utente o generare un senso di urgenza e possono portare ad un alto tasso di successo per gli attaccanti.

Un link malevolo può anche essere inserito all’interno di un documento, come un PDF, in modo da superare alcune funzionalità di sicurezza della posta elettronica e “dare meno nell’occhio”.

Il link è nascosto dal pulsante rosso “View pdf File”:

Link estesi e link abbreviati

I siti di destinazione dei link malevoli sono spesso “nascosti” tramite delle funzionalità che permettono di modificare il link per renderlo più corto.

Come le macro, queste funzionalità nascono per semplificare i link lunghi e complessi, ma vengono sfruttate anche per mascherare link malevoli.

Mentre nella versione estesa dei link è possibile vedere per intero il sito web di destinazione:

esempio https://www.facebook.com

per i link abbreviati questo non è possibile:

esempio https://bit.ly/2ZVIkhD

Come verificare che un link sia attendibile

Prima di cliccare è importante verificare con attenzione che ogni link sia ortograficamente corretto.

In particolare, l’attaccante può aver registrato un dominio ortograficamente molto simile ad uno di uso comune o conosciuto dalla vittima, con il fine di trarla in inganno.

Ad esempio, riesci a vedere la differenza tra questi link?

apple.com

appIe.com

all’apparenza è lo stesso sito, ma nel secondo link la quarta lettera è una “i” maiuscola.

Per i link abbreviati è possibile utilizzare un servizio come https://checkshorturl.com/ che permette di rendere leggibile un link “accorciato”.

Inserendo il link accorciato, il servizio rivela l’indirizzo completo di destinazione per permettere di valutare che sia attendibile.

Ad esempio: https://bit.ly/33Ej0ux diventa→ youtube.com

ALCUNI ESEMPI DI MESSAGGI DI PHISHING A CUI FARE ATTENZIONE

- offerte di prodotti o servizi a prezzi fuori mercato

- comunicazioni da corrieri per organizzare la consegna di pacchi

- comunicazioni da operatori di energia o telecomunicazioni per il pagamento di fatture o distacco dei servizi per mancati pagamenti;

- comunicazioni dagli istituti bancari per la verifica di operazioni sospette sul conto corrente o carta di credito.

COME DIFENDERSI DAGLI ATTACCHI DI PHISHING?

- Imparare a riconoscere i messaggi pericolosi, acquisendo consapevolezza delle tecniche utilizzate dagli attaccanti

- Non operare in urgenza, non agire d’istinto, non cedere alla curiosità

- Riflettere prima di cliccare sui link presenti nelle e-mail o scaricare i file allegati

- Controllare l’indirizzo del mittente ed assicurarsi che il contenuto sia pertinente a quanto si attenderebbe

- Qualunque urgenza reale può essere gestita al di fuori del contesto di un’e-mail o di un sito web

- In caso di dubbi contattare un referente tecnico oppure il (presunto) mittente del messaggio tramite un canale alternativo (e.g. telefono)

COSA PUÒ FARE L’AZIENDA PER DIFENDERSI DAL PHISHING?

- Mantenere alto il livello di guardia sensibilizzando gli utenti sulla problematica

- Prevedere per il personale operativo percorsi di formazione in materia di cybersecurity awareness, preferibilmente attivando anche simulazioni di campagne di phishing a supporto della formazione teorica, per rafforzare la capacità di valutazione di fronte alla minaccia reale.

Il phishing può anche essere diretto ad un obiettivo specifico, in questo caso parliamo di attacchi mirati, per conoscere le caratteristiche e le principali tecniche di difesa, prosegui a questo articolo.